Dana 25. 5. 2018. stupa na snagu europska direktiva za zaštitu osobnih podataka (General Data Protection Regulatory), u daljnjem tekstu GDPR. Ova direktiva obvezna je u svim članicama EU pa tako i u Hrvatskoj. Njome se ujednačava praksa zaštite osobnih podataka u svim zemljama članicama EU. Ovo je prilično opsežan tekst u kojem se definira što je osobni podatak, kako se mora štititi i još mnogo stvari. Suština dokumenta je zaštita osobnih podataka te osiguravanje pristupačnosti, integriteta i povjerljivosti osobnih podataka. Ovaj rad će pokušati dati odgovore na pitanje kako da se organizacije pripreme za GDPR, prvenstveno kako da osiguraju pristupačnost podataka, njihov integritet i povjerljivost. U tom kontekstu bit će govora o rizicima vezanim uz nepoštivanje GDPR-a. Bit će objašnjen kontekst rizika, vrste rizika, način upravljanja rizicima i njihovo smanjivanje na prihvatljivu razinu.

Što je GDPR?

General Dana Protection Regulatory (GDPR) je dokument donesen na razini Europske unije (27. 4. 2016.) koji regulira osnovna načela zaštite osobnih podataka. Na hrvatskom jeziku to bi bila Opća uredba o zaštiti osobnih podataka. Ovaj dokument posljedica je neujednačene prakse zaštite osobnih podataka u zemljama europske unije. Zbog te neujednačene prakse europski parlament i europska komisija donjeli su spomenutu uredbu koju ćemo u tekstu zvati GDPR. GDPR je prilično glomazan dokument koji ima sedam osnovnih načela i to:

- Odgovornost u procesu

- Ograničavanje svrhe obrade

- Zakonitost i transparentnost prikupljanja podataka

- Optimizacija količine podataka

- Točnost i ažurnost podataka

- Ograničavanje trajanja pohrane

- Povjerljivost i integritet podataka.

Kroz sva ova načela se provlači osnovna ideja, a to je:

- Sprečavanje narušavanja povjerljivosti i integriteta osobnih podataka

- Sprečavanje neovlaštene dostupnosti podataka te osiguravanje nesmetane i kontinuirane dostupnosti podataka onima koji imaju ovlaštenja

Iz osnovne ideje GDPR-a može se zaključiti da se organizacije najbolje mogu pripremiti za GDPR primjenom ISO standarda za informacijsku sigurnost 27001 (u zdravstvu to je ISO 27799, inačica ISO standarda za informacijsku sigurnost posebno namijenjena zdravstvenim ustanovama). Bitan dio zadovoljavanja zahtjeva za informacijskom sigurnošću jest uvođenje organizacijskih (upravljačkih), logičkih i fizičkih kontrola. Kako bi se uvele učinkovite i djelotvorne kontrole, potrebno je procijeniti ranjivosti sustava te prijetnje koje mogu iskoristiti te prijetnje. Kao funkcija ranjivosti i prijetnji nastaje rizik. Rizicima se treba na pravi način upravljati i upravo o tome, upravljanju rizicima u kontekstu GDPR-a, nešto više u nastavku.

Informacijska sigurnost

Temeljni je cilj informacijske sigurnosti zaštita povjerljivosti, dostupnosti i integriteta osobnih podataka U zaštiti informacija potrebno je voditi računa o svim elementima sustava - korisnicima (npr. Pacijentima u zdravstvu), javnosti, zaposlenicima, poštivanju zakona i propisa, upravi, nadzoru (upravnom vijeću, nadzornim odborima). Svi sudionici sustava moraju biti na neki način zadovoljeni u kontekstu zaštite integriteta, te povjerljivosti i dostupnosti informacija. Prilikom zaštite podataka potrebno je voditi računa o riziku.

Rizici sigurnosti podataka

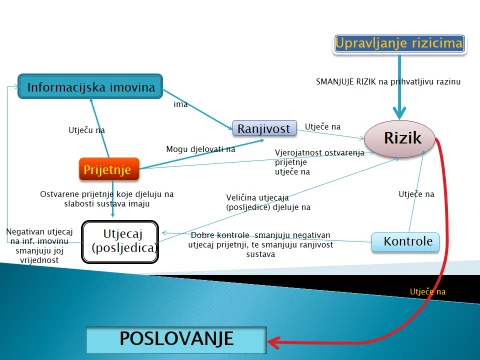

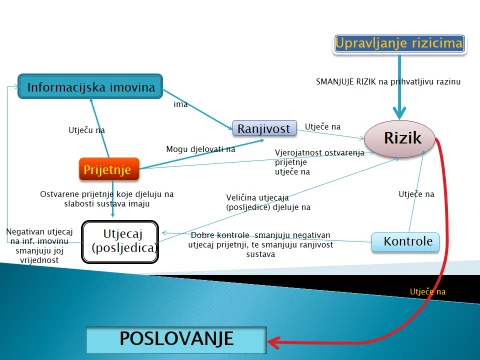

Na povjerljivost, dostupnost i integritet podataka mogu utjecati mnogi faktori koji proizlaze iz ranjivosti sustava. Rizik nastaje zbog prijetnje sigurnosti koja proizlazi iz ranjivosti sustava i zbog razmjera posljedica po sustav koju ta prijetnja može prouzročiti. Zaštitom informacija (osobnih podataka u kontekstu GDPRa) rizik se mora smanjiti na prihvatljivu mjeru.

Bit upravljanja zaštitom informacijskih sustava (o čemu se tu radi?)

- Povjerljivost, dostupnost i integritet informacija izloženi su riziku. Na povećanje rizika izravno utječu prijetnje sustavu. Prijetnje iskorištavaju ranjivost sustava. Ranjivost sustava također povećava rizik. Ranjivost sustava omogućuje izloženost imovine sustava (informacija u ovom kontekstu). Imovina sustava ima određenu vrijednost koja utječe na cjelokupnu organizaciju.

Rizik direktno utječe na vrijednost imovine tako što ju smanjuje. Organizacija (bolnica u našem slučaju) ima određene sigurnosne zahtjeve. Ti sigurnosni zahtjevi se ispunjavaju kroz određene kontrole. Kontrole su ključne za smanjivanje rizika (zadovoljavanje zahtjeva za povjerljivošću, dostupnošću i integritetom informacija). Kontrole pomažu zaštiti protiv prijetnji prema sustavu. Time je krug zaštite sustava zatvoren.

ULOGE KOD UPRAVLJANJA RIZICIMA (kao osnove za osiguravanje informacijske sigurnosti)

Uloga uprave (top menadžment) kod upravljanja rizikom:

• procjena prirode rizika i definiranje razine do koje se razina rizika mora smanjiti kako bi bio prihvatljiv za poslovanje

• procjena vjerojatnosti pojave rizika

• određivanje načina upravljanja s neprihvatljivim rizicima

• definiranje sposobnosti poduzeća da minimalizira vjerojatnost pojave prijetnji i njihovog utjecaja na poslovanje

• identificiranje troškova i koristi od rizika te određivanje kontrolnih aktivnosti

• definiranje kriterija za mjerenje učinkovitosti borbe protiv rizika

• razmatranje utjecaja rizika na odluke uprave.

Uloge izvršnih direktora (članovi stručnog vijeća u bolnici; srednji menadžment):

• odgovornost za dnevno provođenje upravljanja rizikom

• širenje svjesnosti o riziku unutar područja kojim rukovode

• upoznavanje zaposlenika s ciljevima upravljanja rizicima

• osiguravanje modela da upravljanje rizikom postane jednakopravna tema sa svim ostalim temama na sastancima menadžmenta

• uključivanje upravljanja rizikom u bilo koji od projekata kao jedne od njegovih faza bez koje ne može biti uspješno realiziran.

Osim navedenih uloga, uprava i izvršni direktori zajednički imaju ulogu osigurati djelotvorno i učinkovito upravljanje rizikom:

• usvojiti politiku i strategiju upravljanja rizikom

• definirati upravljanje rizikom na strateškoj i operativnoj razini

• stvoriti kulturu svjesnosti postojanja rizika u poduzeću

• osigurati procese nadgledanja rizika

• koordinirati aktivnosti u poduzeću koje su povezane s upravljanjem rizikom

• razvijati odgovore na rizik (što napraviti ukoliko se rizik ostvari - programi kontinuiteta poslovanja)

• pripremiti izvješća o rizicima prema vlasnicima i svima ostalima koji su zainteresirani za poslovanje.

Za učinkovito upravljanje rizicima u poduzeću potrebno je osigurati internu kontrolu. Uloge interne kontrole:

• kontroliranje upravljanja kritičnim rizicima (koje identificira menadžment)

• ukazivanje na eventualne propuste u procesu upravljanja

• pomoć kod identifikacije rizika

• koordiniranje izvješća o riziku prema upravi i vlasnicima

Kritični faktori uspjeha za postizanje informacijske sigurnosti

• postojanje politike informacijske sigurnosti, ciljeva i aktivnosti koji su odraz poslovnih ciljeva

• definiranje pristupa ka stvaranju, održavanju, nadzoru i unapređenju informacijske sigurnosti koji je u skladu s organizacijskom kulturom

• vidljiva podrška i posvećenost na svim razinama menadžmenta

• dobro razumijevanje zahtijeva informacijsku sigurnost, procjenu rizika, upravljanje rizicima

• učinkovito informiranje o informacijskoj sigurnosti svih menadžera, zaposlenika i svih drugih zainteresiranih (dioničari, partneri...)

• distribucija vodiča za informacijsku sigurnost (zasnovanog na politici i standardu) svima u organizaciji

• stvaranje i povećavanje fonda aktivnosti za ostvarivanje informacijske sigurnosti

• omogućavanje stvaranja „kulture rizika“, edukacije i treninga

• uspostavljanje učinkovitog upravljanja incidentima kod informacijske sigurnosti

• implementacija sustava mjerenja kojim se procjenjuje izvedba upravljanja informacijskom sigurnošću (povratna informacija za unapređenje čitavog procesa)

Specifične prijetnje informacijskoj sigurnosti

• neovlašteni pristup podacima iznutra i izvana (ostanak u programu nakon prestanka rada - druga osoba koristi program pod tuđom lozinkom; narušena povjerljivost i integritet)

• neautorizirana uporaba zdravstvenog informacijskog sustava - loša identifikacija i autentifikacija korisnika, loša kontrola pristupa i upravljanje privilegijama

• otvorenost prema malicioznom softveru (virusi, trojanci, crvi...)

• upadi u komunikaciju i uništenje poruka

• odbijanje prijema ili slanja osjetljivih informacija zbog nepostojanja digitalnog potpisa

• greške kod povezivanja na mrežne servise (npr. plaćanje putem Centralnog zdravstvenog informacijskog sustava Republike Hrvatske - CEZIH)

• nehotično slanje osjetljivih podataka na krive adrese

• tehničke greške (serveri, mreža, kompjutori...)

• nepostojanje rezervnih varijanti kod nestanka struje, požara, poplava...

• greške u funkcioniranju sustava - nemogućnost korištenja servisa

• greške u funkcioniranju aplikacijskog softvera

• greške operatera (sustav administratora, mrežnih administratora)

• greške u održavanju

• greške korisnika

• manjak osoblja

• krađe podataka unutar organizacije/izvan organizacije

• namjerno uništenje opreme iznutra i izvana

• terorizam

Informacije koje se trebaju zaštitit (osobni podaci u kontekstu GDPR-a)

Postoji nekoliko tipova informacija čije se dostupnost, integritet i pouzdanost trebaju štititi. To su:

• osobne informacije o korisnicima (npr. pacijenatima)

• pseudoinformacije o korisnicima (npr. pacijentima) generirane za potrebe nekih istraživanja

• informacije prikupljane za potrebe statističkih istraživanja, uključujući i anonimne informacije izvedene iz osobnih zdravstvenih informacija (u kojima nema identifikacijskih podataka)

• informacije o djelatnicima

• informacije vezane uz javni nadzor

• informacije vezane uz sudske procese povezane s korisnicima (npr.s liječenjem pacijenata)

Primjer osobnih podataka u zdravstvu koji se moraju štititi (članak 4., 9., 23., 35., 45., 52-54.,63., 65., 71., 73., 75., 88., 91., 112., 121., 155., 159. u GDPRu):

• osobni podaci o zdravlju pacijenata (elektronički zdravstveni karton)

• podaci o pacijentima unutar kojih je identifikacija pacijenta onemogućena kriptografijom (za potrebe statističkih obrada)

• ostali medicinski podaci za potrebe statistike (podaci koji nisu nužno vezani uz pacijente)

• medicinski podaci koji nisu vezani uz pacijente (npr. podaci o reakcijama na lijekove, o bolničkim infekcijama i sl.)

• podaci o medicinskom osoblju i liječnicima

• podaci vezani uz javno zdravstvo

• kontrolni podaci, derivirani iz bolničkog informacijskog sustava

• podaci o lozinkama, korisničkim imenima, tj. podaci bitni za provođenje kontrole povjerljivosti, integriteta i dostupnosti.

Etape i postupci izgradnje sustava upravljanja informacijskom sigurnošću - kako ispuniti zahtjeve GDPRa

Da bi se ispunili zahtjevi GDPR-a potrebno je izgraditi sustav za upravljanje informacijskom sigurnošću. Izgradnja tog sustava treba pratiti tzv. Demingov ili PDCA (Plan-Do_Check-Act) krug. U nastavku ukratko, što sve treba raditi u svakoj fazi izgradnje sustava za upravljanje informacijskom sigurnošću.

Planiranje

Korak 1: Definiranje područja djelovanja sustava za upravljanje infomacijskom sigurnošću informacija

Korak 2: Planiranje politika unutar sustava za upravljanje infomacijskom sigurnošću

Korak 3: Planiranje sustavnog pristupa procjeni rizika

Korak 4: Identifikacija rizika (procjena faktora rizika i informacijske imovine)

Korak 5: Izvedba procjene rizika

Korak 6: Planiranje odnosa prema riziku

Korak 7: Izbor upravljačkog cilja i kontrola

Korak 8: Priprema „Izjave o prihvatljivosti“

Korak 9: Priznavanje preostalog rizika i omogućavanje funkcioniranja sustava upravljanja informacijskom sigurnošću

Dokumentacija: opis sustava koji se prati, identificirana sigurnosna politika, dijagram upravljačke strukture sustava za upravljanje informacijskom sigurnošću (tko je za što odgovoran), procedure identifikacije informacijske imovine, popis informacijske imovine, lista rizika, procedure procjene rizika, izvješće o procjeni rizika, procedure tretiranja rizika, izvješće o tretiranju rizika, plan tretiranja (odnosa prema) rizika, kriteriji mjerenja informacijske sigurnosti, izjava o prihvatljivosti.

Izrada

Korak 1: Izvođenje postupka smanjivanja rizika

Korak 2: Alociranje poslovnih resursa od strane menadžmenta

Korak 3: Uporaba kontrole (planiranje potrebnih procedura)

Korak 4: Izvedba obuke i treninga

Korak 5: Upravljanje operacijama

Korak 6: Upravljanje poslovnim resursima

Korak 7: Definiranje akcija u slučaju pojave sigurnosnih incidenata

Dokumentacija: plan za tretiranje rizika, plan za sustav zaštite informacija, plan kontinuiteta poslovnih informacija, plan edukacije i treninga, priručnik procedura za edukaciju i trening, procedure za upravljanje dokumentima o zaštiti informacija, izvješća o provedenom treningu i edukaciji, o provedenim sigurnosnim operacijama, plan za mjerenje ozbiljnosti sigurnosnih incidenata, izvješće o mjerenjima sigurnosnih incidenata.

Provjera

Korak 1: Nadgledanje procedura i kontrola

Korak 2: Nadzor nad sustavom upravljanja informacijske sigurnosti (nadzor učinaka sustava, preostalog i prihvatljivog rizika).

Korak 3: Izvješće za upravu

Dokumentacija: plan, procedure i liste provjere internog audita (kontrole); izvješća o treningu i edukacijama u vezi sa sustavom upravljanja informacijskom sigurnošću, izvješća o operacijama povećanja informacijske sigurnosti, izvješća o mjerilima kojima se određuje ozbiljnost informacijskih incidenata, izvješća internih audita; zapisnici sa sastanaka na kojima se izvješćuje uprava o poduzetim radnjama, zapisnici sa sastanaka radne skupine za uspostavu sustava upravljanja informacijskom sigurnošću.

Korekcija (djelovanje)

Korak 1: Definirati mjere poboljšanja sustava sigurnosti informacija (korektivne i preventivne akcije)

Korak 2: Raspraviti kroz organizaciju o akcijama koje se poduzimaju.

Dokumentacija: plan odnosa prema rizicima (prihvaćanje, izbjegavanje, smanjivanje ili prenošenje rizika), korekcijske i preventivne procedure.

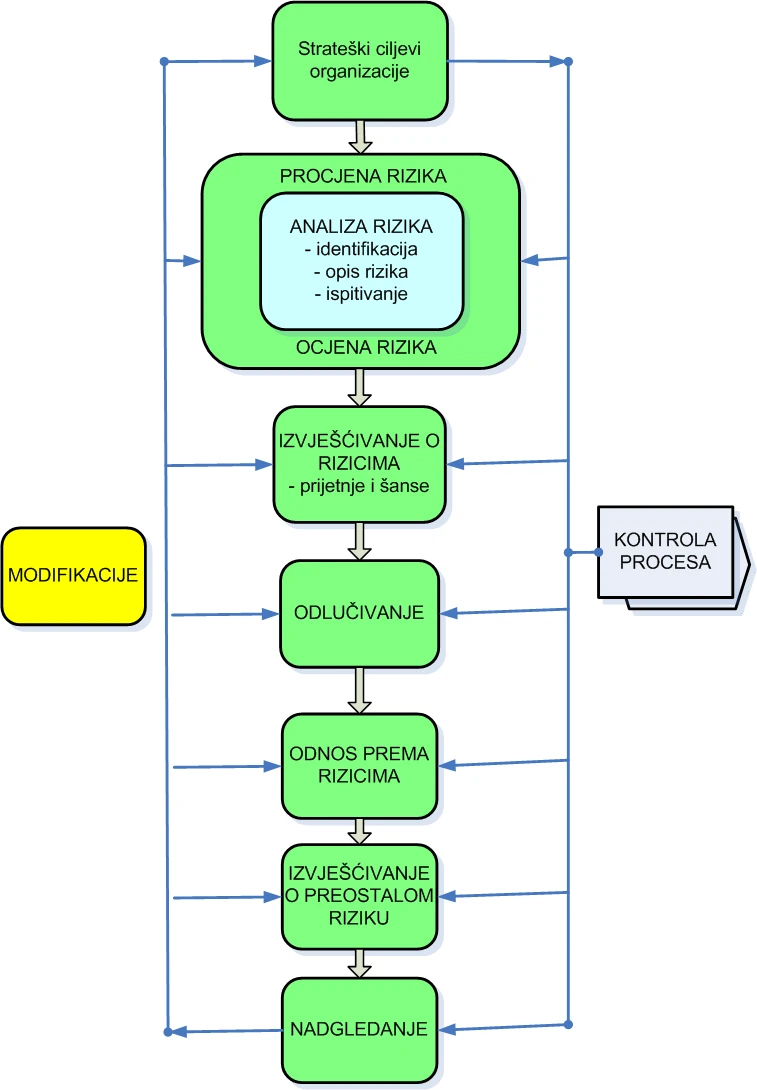

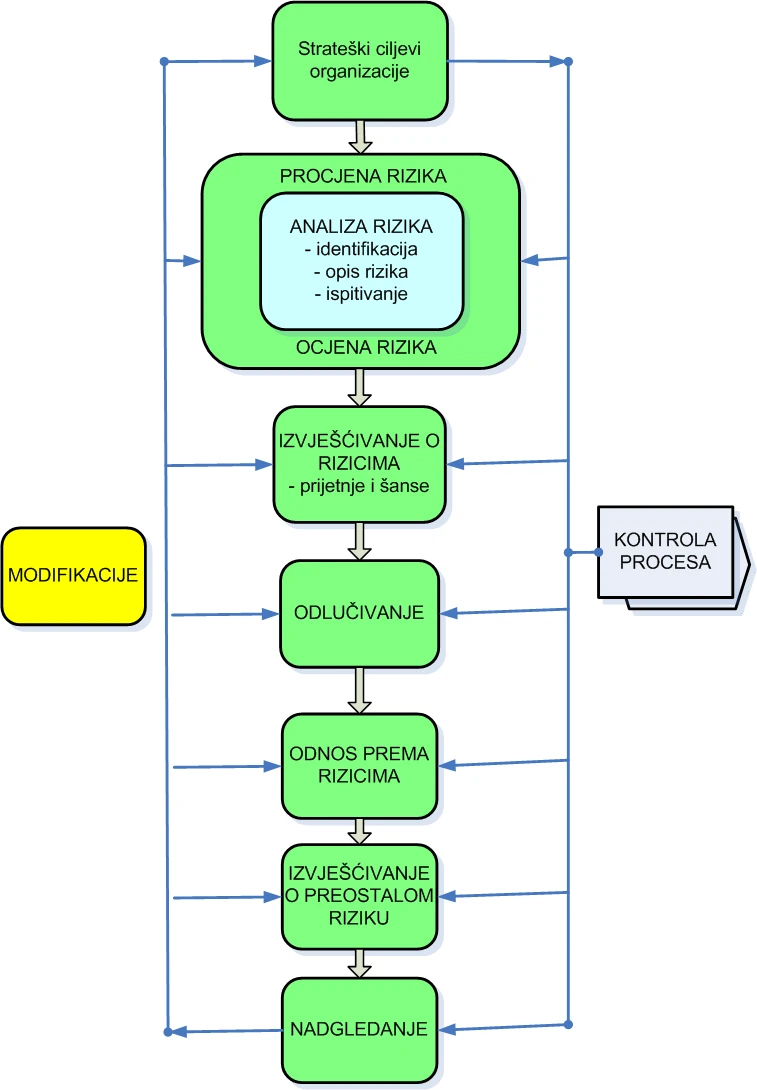

U fazi planiranja (u koracima 3-9), u fazi izrade u koraku 1, u fazi provjere u trećem koraku te u fazi korekcije u oba koraka, potrebno je upravljati rizicima. U osnovi upravljanje rizicima prikazano je na slici:

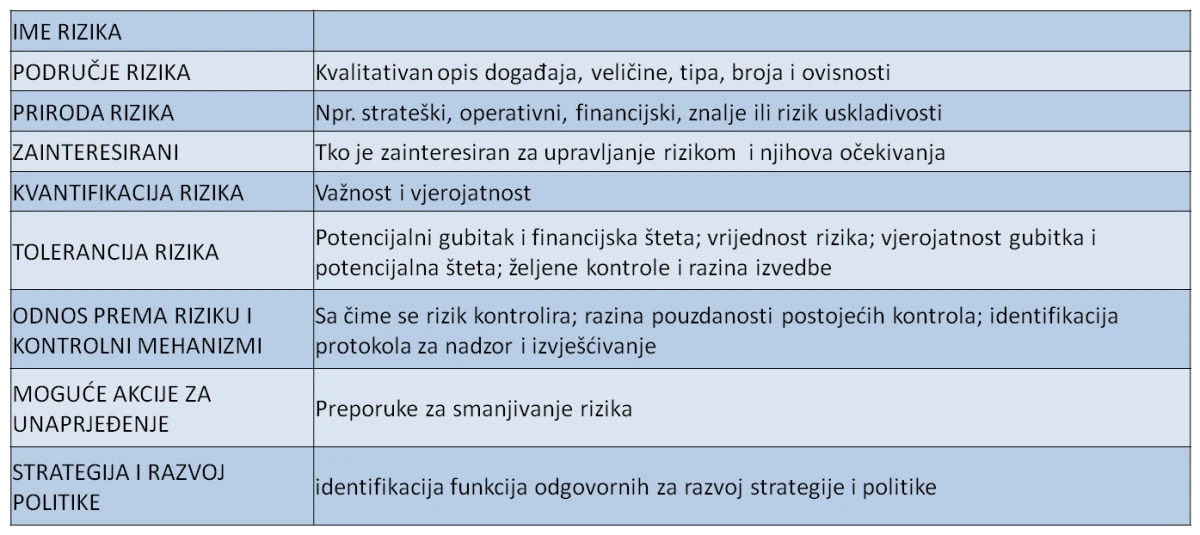

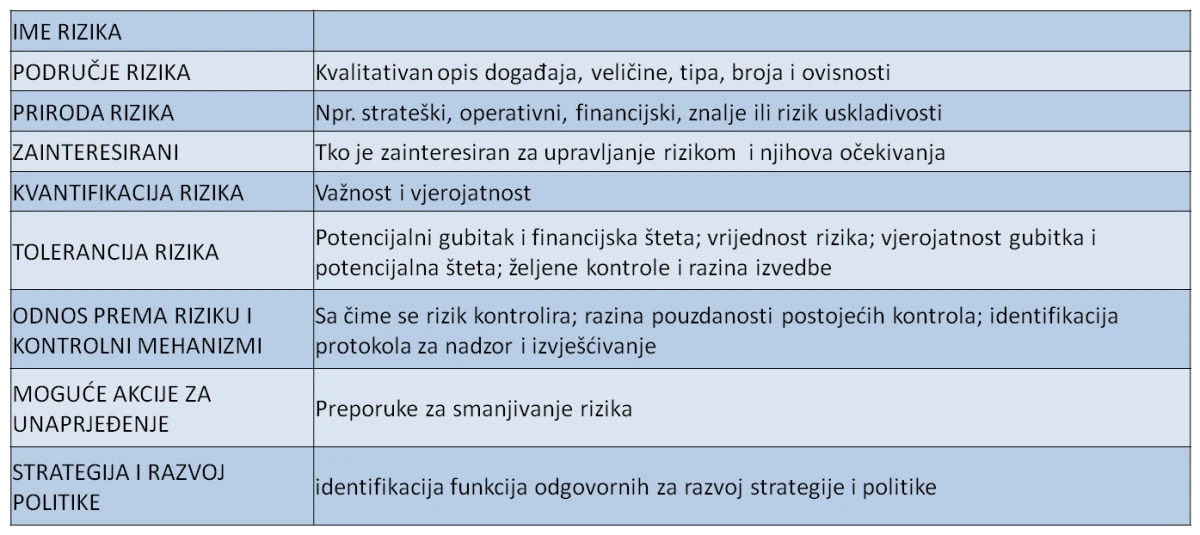

Potrebno je izraditi registar rizika. Svaki rizik mora se opisati. Jedan od prijedloga je slijedeći

Svaki rizik funkcija je vjerojatnosti pojave prijetnje te utjecaja prijetnje na ranjivost sustava. Procjena rizika sigurnosti informacija i njihov tretman osnova je za postavljanje okvira informacijske sigurnosti. Kroz identifikaciju, kvantifikaciju, određivanje važnosti rizika te određivanje odgovora na rizik, određuju se aktivnosti i prioriteti za upravljanje informacijskom sigurnošću.

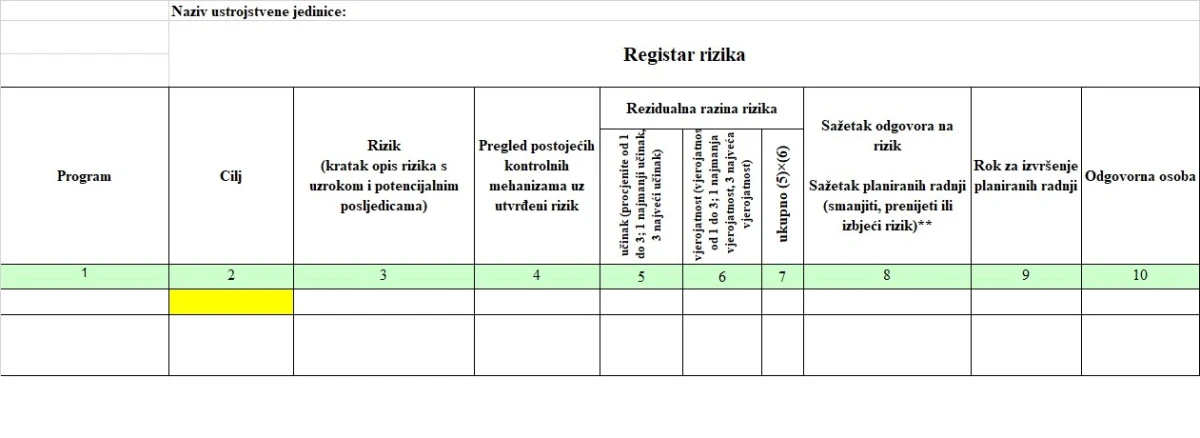

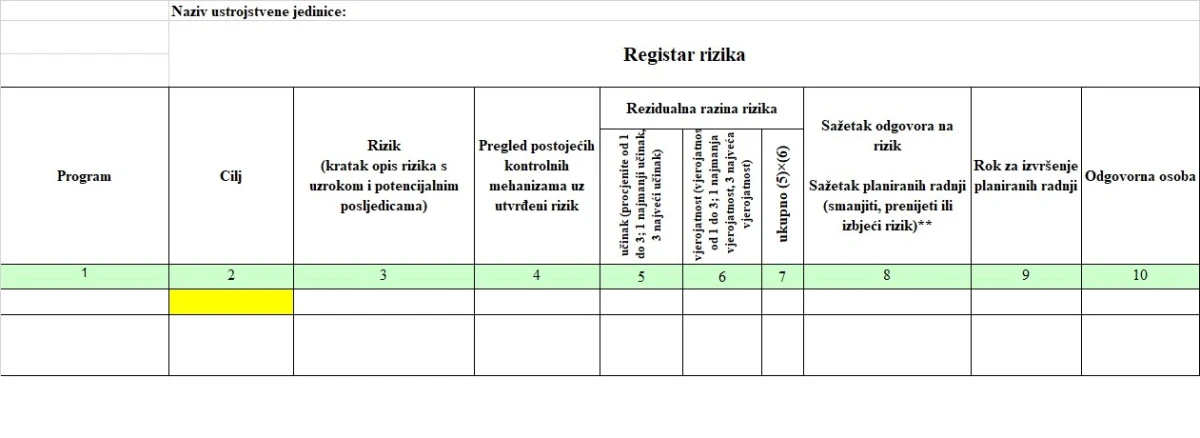

Registar rizika (u kontekstu kvantifikacije rizika):

ISO 27001:2016 (ISO 27799:2016) - standard informacijske sigurnosti

Ovaj standard je preduvjet za izgradnju kvalitetnog sustava za izgradnju informacijske sigurnosti, a samim tim i zadovoljavanje zahtjeva GDPR-a. U nastavku, ukratko o standardu.

Standard ima 11 područja i 39 ciljeva.

1. Politika informacijske sigurnosti

• izrada dokumenta informacijske sigurnosti

• pregled dokumenta informacijske sigurnosti (ipromjena ako je potrebno)

2. Organizacija informacijske sigurnosti

Unutarnja organizacija

• posvećenost menadžmenta informacijskoj sigurnosti

• koordinacija informacijske sigurnosti

• podjela odgovornosti za informacijsku sigurnost

• autorizacija procesa obrade informacija od strane odgovornih

• ugovori o povjerljivosti

• komunikacija sa stručnjacima

• komunikacija s interesnim grupama

• neovisna ocjena informacijske sigurnosti

Vanjska organizacija

• identifikacija rizika povezanih s vanjskim partnerima

• određivanje rizika kada omogućujemo partnerima pristup do organizacijske imovine

• određivanje mjera sigurnosti u ugovorima o outsourcingu

3. Upravljanje imovinom

Odgovornost za imovinu

• inventura imovine

• vlasništvo nad imovinom

• prihvatljiva uporaba imovine

Klasifikacija informacija

• vodič za klasifikaciju (kako klasificirati informacije u kategorijama njihove vrijednosti, osjetljivosti, važnosti za organizaciju)

• upravljanje i označavanje informacija

4. Pouzdanost ljudskih resursa

Aktivnosti prije zaposlenja

• uloge i odgovornosti

• nadzor (provjera zaposlenika)

uvjeti zaposlenja

Aktivnosti za vrijeme zaposlenja

• odgovornost menadžmenta da upozna zaposlenika s politikom informacijske sigurnosti

• razvijanje svijesti, trening i edukacija o informacijskoj sigurnosti

• disciplinski postupak za kršenje sigurnosti

• završetak ili promjena posla

• odgovornosti kod završetka rada

• povrat imovine

• gašenje prava pristupa

5. Fizička sigurnost i sigurnost okoline

Sigurna područja

• definiranje fizičkih sigurnosnih barijera

• fizička kontrola ulaza

• sigurne sobe, uredi i sl. (sistemska soba)

• zaštita protiv vanjskih prijetnji i prijetnji iz okoline

• rad u sigurnim područjima

• pristup javnosti, područja isporuke

Sigurnost opreme

• smještaj i zaštita opreme

• usluge podrške (napajanje, strujom, zaštita od požara, klimatizacija...)

• sigurnost kablova

• održavanje opreme

• održavanje rezervne opreme

• sigurno odlaganje i ponovna uporaba opreme

Izuzimanje opreme (uklanjanje opreme mora biti autorizirano)

6. Upravljanje komunikacijama i operativom

Operativne procedure i odgovornosti

• dokumentirane operativne procedure

• upravljanje promjenama

• podjela dužnosti

• odvajanje funkcija razvoja, testiranja i operacija

Upravljanje isporukama outsourcinga

• isporuka usluga (SLA-ugovori)

• nadzor i izvješćivanje o uslugama outsourcinga

• upravljanje promjenama usluga outsourcinga

Planiranje i prihvaćanje sustava (minimizacija rizika od sustavnih grešaka)

• upravljanje kapacitetima (kontrolirana uporaba resursa)

• prihvaćanje sustava (novi IS, nove verzije, promjene...)

Zaštita od malicioznog i mobilnog koda

• kontrole protiv malicioznog koda

• kontrole protiv mobilnog koda

Backup

• sigurnosne kopije informacija

• upravljanje sigurnošću mreže

• kontrola mreže

• sigurnost mrežnih servisa

Upravljanje medijima

• upravljanje prijenosnim medijima

• odlaganje medija

• procedure upravljanja informacijama

• sigurnost informacija o sustavu

Razmjena informacija

• politika i procedure razmjene informacija

• ugovori o razmjeni (misli se na partnere izvan organizacije)

• osiguranje fizičkih medija u tranzitu

• definiranje elektroničkih poruka

• način razvoja poslovnih informacijskih sustava

Usluge elektroničke trgovine

• zaštita elektroničke trgovine

• on-line transakcije

• javno dostupne informacije

Nadzor

• zapisi kontrola

• definiranje uporabe informacija nadzora u sustavu

• zaštita zapisa o nadzoru

• postojanje zapisa administratora i operatera

• zapisi o greškama

• sinkronizacija vremena

7. Kontrola pristupa

Poslovni zahtjevi za kontrolu pristupa

• politika kontrole pristupa

Upravljanje korisničkim pristupom

• registracija korisnika

• upravljanje privilegijama

• upravljanje korisničkim lozinkama

• pregled korisničkih prava

Odgovornost korisnika

• uporaba lozinki

• oprema korisnika pravilno zaštićena

• zaštita osjetljivih informacija na radnom stolu i kompjutoru

Kontrola pristupa mreži

• politika uporabe mrežnih servisa

• autentifikacija korisnika kod vanjskog pristupa

• identifikacija opreme na mreži

• daljinska dijagnostika i konfiguracija mrežnih ulaza (mora biti pod kontrolom)

• podjela mreže na manje segmente radi lakšeg upravljanja

• kontrola usmjeravanja mreže

Kontrola pristupa operacijskom sustavu

• procedure sigurne prijave

• korisnička identifikacija i autentifikacija

• sustav upravljanja lozinkama

• uporaba sistemskih servisa

• vremensko ograničenje sesija

Kontrola pristupa aplikacijama i informacijama

• ograničenje pristupa informacijama

• izolacija osjetljivih sustava

Mobilno računalstvo i rad na daljinu

• definiranje uvjeta mobilnog računalstva i komunikacija

• definiranje uvjeta rada na daljinu

8. Nabavka, razvoj i održavanje informacijskih sustava

Sigurnosni zahtjevi informacijskih sustava

• specifikacija i analiza sigurnosnih zahtjeva

Pravilno procesiranje u aplikacijama

• validacija ulaznih podataka

• kontrola internih procesa

• integritet poruka

• validacija izlaznih podataka

Kriptografske kontrole

• politika uporabe kriptografskih kontrola

• upravljanje ključevima za kriptografsku zaštitu

Sigurnost sistemskih datoteka

• kontrola operativnog softvera (softvera u okviru operacijskog sustava)

• zaštita testnih, sistemskih podataka

• kontrola pristupa u programski izvorni kod

Sigurnost u razvoju i podršci procesa

• procedure kontrola promjene

• tehnički pregled aplikacija nakon promjena

• ograničenja promjena aplikacija

• sprječavanje curenja informacija

• kontrola razvoja aplikacija u outsourcing

Upravljanje tehničkom ranjivošću

• kontrole tehničke ranjivosti

9. Upravljanje incidentima informacijske sigurnosti

Izvješćivanje o događajima i slabostima unutar informacijske

sigurnosti

• izvješćivanje o događajima vezanim uz informacijsku sigurnost

• izvješćivanje o sigurnosnim slabostima Upravljanje incidentima informacijske sigurnosti i unapređivanje tog upravljanja

• definiranje procedura i odgovornosti

• učenje iz incidenata

• skupljanje dokaza

10. Aspekti informacijske sigurnosti kod upravljanja kontinuitetom poslovanja

• uključivanje informacija o informacijskoj sigurnosti u proces upravljanja kontinuitetom poslovanja

• procjena rizika i kontinuitet poslovanja

• postavljanje okvira za planiranje kontinuiteta poslovanja

• testiranje, održavanje i ponovna procjena planova za kontinuitet poslovanja

11. Uskladivost

• sukladnost sa zakonskim zahtjevima

• identifikacija primjenjive legislative

• prava na intelektualno vlasništvo

• zaštita organizacijskih zapisa

• zaštita podataka i osobito osobnih podataka

• prevencija pogrešne uporabe obrade informacija

• regulacija kriptografskih kontrola Sukladnost sa sigurnosnim politikama i standardima i tehnička usklađenost

• sukladnost sa sigurnosnim politikama i standardima

• provjera tehničke uskladivosti sa sigurnosnim standardima Razmatranja o kontroli informacijskih sustava

• kontrole nadzora informacijskih sustava

• zaštita alata za kontrolu informacijskih sustava (specijalni softver ili podaci)

Zaključak

Ispunjavanje zahtjeva GDPR-a zahtjeva angažiranost cijele organizacije, od top menadžmenta do neposrednih izvršitelja. Treba se krenuti od upravljanja rizicima. Upravljanje rizicima je osnova izgradnje sustava za upravljanje informacijskom sigurnošću. Da bi se taj sustav izgradio potrebno je implementirati načela ISO 27001 standarda. Uvođenjem načela ISO 27001 standarda, ispunjavaju se i načela GDPR-a.